Экспертиза

19

февраля

2021 год

2021 год

«Сомненья прочь!» Пять шагов к эффективному аудиту

Анастасия Харыбина

директор по комплексным проектам Компании «Актив», директор по развитию AKTIV.CONSULTING

Павел Семёнов

Консультант по информационной безопасности, CISM AKTIV.CONSULTING

Вопрос проведения аудита на соответствие требованиям ГОСТ Р 57580.1 продолжает оставаться для финансовых организаций чрезвычайно актуальным. Однако большинство компаний, подлежащих обязательной оценке соответствия, нередко опасаются аудита.

Одна из причин — весьма приблизительное представление о специфике его проведения и нежелание допускать внешнего аудитора к внутренним процессам организации.

Тем не менее Банк России обозначил чёткий срок надлежащей готовности продемонстрировать третий уровень соответствия: с 1 января 2021 года для кредитных организаций и с 1 января 2022 года для некредитных, а ИТ-инфраструктура для работы с Единой биометрической системой (ЕБС) должна пройти проверку к моменту подключения.

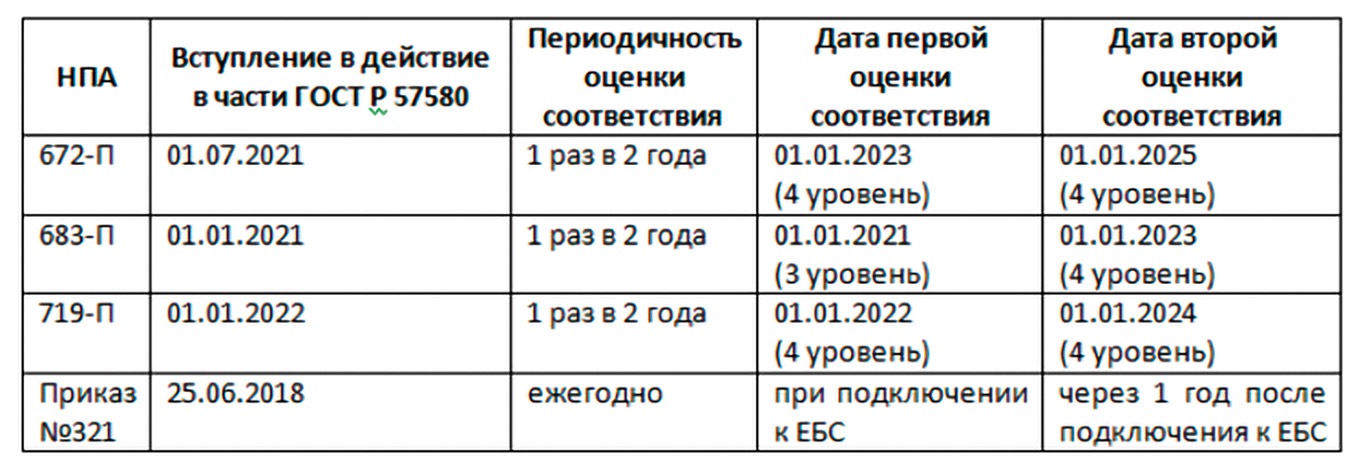

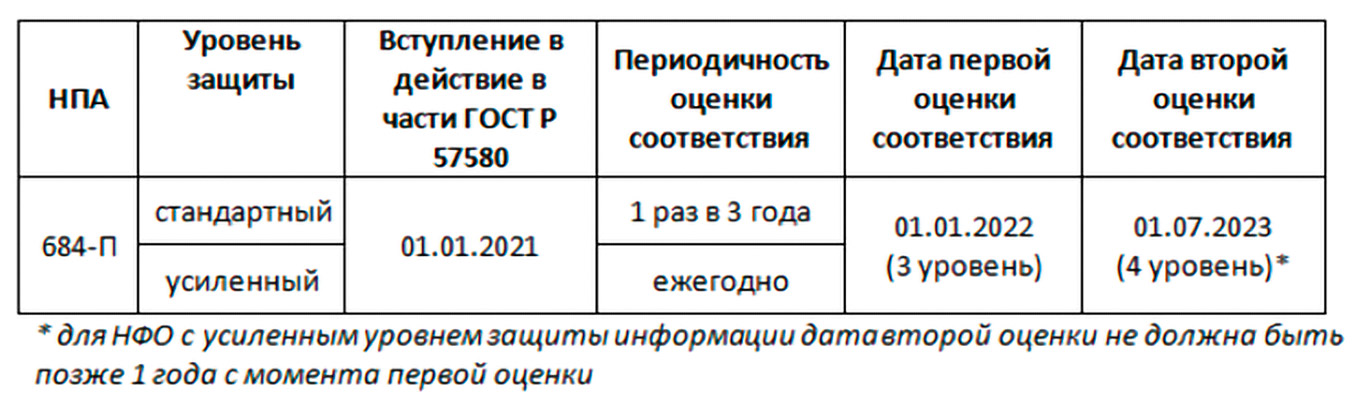

Ниже приведена сводная таблица требований нормативно-правовых актов по срокам прохождения проверок состояния информационной безопасности организаций (таблица):

Кредитные организации

Некредитные организации

Таблица. Сроки прохождения проверок состояния информационной безопасности организаций

Как известно, на рынке консалтинга по информационной безопасности существуют как услуги по внедрению требований ГОСТ и разработке внутренней документации, так и услуги по сертифицированному аудиту, результаты которого принимаются Банком России. Именно о таком сертифицированном аудите и пойдёт речь в этой статье. Мы представим процесс подготовки финансовой организации как последовательность пяти конкретных шагов, а также дадим необходимые рекомендации.

ШАГ 1: ПРЕДВАРИТЕЛЬНАЯ ПОДГОТОВКА

Безусловно, оценка соответствия ГОСТ Р 57580.1 начинается с предварительной подготовки к ней, так как это позволит заранее осознанно определить все узкие места и устранить их.

Определение направлений оценки соответствия

Для начала следует чётко определиться с направлениями оценки. Формально их может быть несколько:

- инфраструктура для работы с ЕБС;

- инфраструктура для работы с платёжной системой Банка России;

- инфраструктура, обеспечивающая проведение денежных переводов;

- все ИТ-активы, обеспечивающие проведение финансовых операций.

Мы рекомендуем включать в спектр проверки сразу все упомянутые части инфраструктуры компании и проводить единый аудит. Не стоит рассчитывать на экономию, проводя несколько «небольших» оценок: практика показывает, что «скупой платит дважды», и в результате суммарно проверка потребует большего объёма собственных ресурсов. Дополнительно мы рекомендуем распространять требования ГОСТ Р 57580.1 на всю инфраструктуру целиком, что позволит упростить задачу с определением контуров безопасности и избежать защиты межконтурного взаимодействия. Крупные компании, у которых значительная часть инфраструктуры поддерживает деятельность, не связанную с финансовыми операциями, могут и не следовать такой рекомендации, но даже им будет полезно выполнять требования ГОСТ для всей инфраструктуры.

Проведение самооценки

После определения направлений оценки необходимо своими силами провести самооценку. Её цель – определить примерный уровень соответствия в разрезе процессов ГОСТ на текущий момент, поэтому совершенно нет необходимости собирать свидетельства и соблюдать высокую точность оценки. Обычно такая процедура занимает 2–3 дня.

Распространённые пробелы

По завершении самооценки станут наглядно видны основные пробелы в реализации требований ГОСТ. Исходя из нашего опыта, можно выделить ряд типичных недостатков.

Во-первых, это слабая регламентация процессов обеспечения информационной безопасности и общая декларативность внутренних нормативно-правовых актов (НПА). Зачастую такие акты содержат описания требований без малейшего намёка на то, как именно эти требования нужно выполнять в реальности. Во-вторых, нерегулярность в проведении контрольных проверок службами информационной безопасности, отсутствие подробной фиксации результатов подобных проверок в соответствии с требованиями Раздела 8 ГОСТ Р 57580.1-2017.

Устранение недостатков

Устраняя недостатки в преддверии проведения сертифицированного аудита, важно обратить внимание на общее количество требуемых доработок. Если их немного и они понятны, то целесообразно выполнить улучшения самостоятельно. Если доработок много или имеется недопонимание требований ГОСТ, стоит обратиться к консультантам, дабы избежать временных и финансовых затрат и неопределённого результата.

Подготовка технического задания

В случае если итоги повторной самооценки будут удовлетворительными,следующим этапом станет подготовка технического задания на проведение внешнего аудита. Важно не упустить момент и подготовить задание ещё до начала рассылки запросов коммерческих предложений аудиторским компаниям, так как это даст возможность корректно оценить стоимость проекта при соблюдении всех необходимых условий.

Мы бы рекомендовали включать в техническое задание на аудит описание области оценки соответствия, а также отразить собственные ожидания от результатов аудита в части глубины консалтинговых услуг. Это позволит потенциальному аудитору понять, сколько ресурсов следует выделить для обеспечения надлежащего качества работ, и сформировать адекватное коммерческое предложение. Иначе в процессе реализации проекта может выясниться, что область проверки намного больше или что заказчик ожидал не общие рекомендации по улучшению, а подробные по каждому требованию. Качество планирования работ напрямую зависит от детализации технического задания.

Дополнительно в техзадание можно включить описание порядка обмена конфиденциальной информацией и урегулирования спорных ситуаций, что впоследствии также поможет сэкономить ресурсы и повысит эффективность.

ШАГ 2: ВЫБОР ПОДРЯДЧИКА

Формально при выборе подрядчика на выполнение аудита кибербезопасности финансовых организаций есть только одно ограничение: наличие лицензии ФСТЭК на техническую защиту конфиденциальной информации, включающей подпункты Б, Д или Е. Таких компаний сегодня насчитывается более 2500, при этом их подавляющее большинство никогда не работали с финансовыми организациями и не знакомы с отраслевой спецификой. Поэтому очень важно при рассмотрении потенциального исполнителя убедиться в наличии у аудитора значительного опыта работы с финансовыми организациями. Обязательно познакомьтесь с потенциальной аудиторской компанией, задайте профильные вопросы аудиторам, а также воспользуйтесь рекомендациями коллег по цеху, обладающих практическим опытом подобного сотрудничества.

Что касается выделяемого на проведение аудита кибербезопасности бюджета, тут важно учесть, что при минимальных затратах ряд задач в рамках проверки финансовой организации придётся делегировать собственным сотрудникам, что противоречит самой идее внешнего аудита. К тому же существует весомый риск получения неадекватно высокой оценки состояния кибербезопасности, что впоследствии приведёт к неизбежным предписаниям со стороны Банка России во время надзорных мероприятий.

ШАГ 3: ПОДГОТОВКА ПАКЕТА ДОКУМЕНТОВ

После того как подрядчик выбран, договор заключён и установочная встреча проведена, необходимо предоставить аудитору пакет документов для анализа. Правильная подготовка этого пакета — один из важнейших этапов всей оценки соответствия, так как позволяет аудитору быстро войти в курс дел в проверяемой организации и сразу оценить выполнение большой части требований, что значительно сэкономит ресурсы на проект. Как же подготовить его правильно?

Обычно аудитор помогает это сделать, высылая опросники или списки документов, также он описывает удобный для себя формат этого пакета. Например, просит сгруппировать документы в разрезе процессов ГОСТ, так как это значительно экономит время при анализе.

Также в пакет нужно включить не только действующие документы, но и проекты нормативно-правовых актов, так как за время аудита они могут перейти в статус официальных и стать свидетельствами выполнения требований ГОСТ. Очень удобно в пакете видеть и планы мероприятий по ИБ, например планы проверок на год и отчёты об этих проверках. Кроме контрольных мероприятий, желательно включить информацию о проектах по внедрению тех или иных мер защиты информации, это также станет свидетельством.

Для снижения количества вопросов по документации желательно сразу включить в пакет списки и краткие описания ИТ-активов, попадающих в область оценки соответствия, а также логические схемы корпоративной сети. В этом случае аудитор сможет самостоятельно понять большую часть взаимосвязей объектов и не задавать лишних вопросов.

Заочный диалог

В процессе анализа собранного пакета документов аудитор неизбежно запрашивает дополнительную информацию, но, как правило, вынужден долго ждать ответа или переносить вопросы на этап интервью, что в итоге увеличивает длительность проекта. Чтобы этого избежать, мы рекомендуем всегда быть на связи и оперативно давать комментарии. Не нужно бояться привлекать к этому смежные подразделения, которые являются держателями процессов или владельцами систем, так как они могут помочь предоставить недостающую информацию.

ШАГ 4: ПОДГОТОВКА К ИНТЕРВЬЮ

Следующий важный этап — подготовка к интервью, которое будет проводить аудитор непосредственно на площадках компании. Ответственному за проект по оценке соответствия необходимо провести внутреннее согласование плана интервью для того, чтобы оно прошло быстро и гладко. Для этого мы рекомендуем запросить примерный список вопросов для раскрытия и назначить по нему ответственных сотрудников. Затем нужно зафиксировать даты и длительность интервью и согласовать получившийся план со всеми участниками процесса.

Участниками интервью будут не только представители ИБ- и ИТ-служб, но и сотрудники бизнес-подразделений, об их осведомлённости мы уже говорили выше. Для комфортного диалога с аудитором желательно предупредить всех участников, что во время интервью он будет собирать свидетельства и наблюдать за процессами, находящимися в области оценки соответствия. В целом основная цель приезда аудитора – сбор свидетельств. При этом у аудитора нет намерений «завалить» организацию как на экзамене, ведь он заинтересован в объективной оценке положения дел. Безусловно, аудитор может выявить несоответствия или какие-то нарушения требований информационной безопасности, но непредоставление информации для корректной оценки одного требования ведёт к отсутствию важных свидетельств выполнения других требований ГОСТ и, как следствие, к занижению итоговой оценки.

ШАГ 5: ПРЕДВАРИТЕЛЬНЫЕ РЕЗУЛЬТАТЫ

После работы непосредственно в компании аудитор консолидирует всю имеющуюся информацию, запрашивает некоторые уточнения и озвучивает предварительные результаты оценки соответствия вместе с краткими рекомендациями. Данный этап важен тем, что он позволяет обсудить спорные моменты и найти компромиссы, поэтому очень важно выделить достаточно времени на изучение предварительных результатов.

Мы рекомендуем оценить подробность и понятность данных аудитором рекомендаций, чтобы в дальнейшем внутренним специалистам по информационной безопасности в компании было легко с ними работать. Оценивать нужно не только рекомендации или невыполненные, по мнению аудитора, требования, но также и выполненные, так как его аргументы и собранные свидетельства могут неточно отражать реальность. При этом свои комментарии мы рекомендуем раскрывать детально, так как формулировка «здесь мы не согласны» совершенно непродуктивна и только затянет процесс. Гораздо эффективнее, если комментарий будет иметь отсылку на неучтённый аудитором абзац в Политике информационной безопасности или содержать скриншот, подтверждающий реализацию требований. Также не следует бояться признавать выявленные недостатки системы информационной безопасности, потому что, как показывает практика,на этом этапе их возможно очень оперативно устранить и повысить оценку с учётом рекомендаций аудитора.

АУДИТ ПРОЙДЕН. ЧТО ДАЛЬШЕ?

Как только оценка соответствия будет завершена, отчёты получены и документы подписаны, нужно начинать готовиться к следующей оценке. На основе рекомендаций аудитора и в соответствии с целями организации следует подготовить план мероприятий по улучшению процессов ГОСТ и согласовать его как с руководством компании, так и со смежными подразделениями. Это позволит им быть в курсе действий службы информационной безопасности и при необходимости запланировать собственное участие.

В итоге в компании должен быть запущен постоянный продуктивный процесс по улучшению зрелости информационной безопасности, цель которого не только гарантировать соответствие ГОСТ и другим стандартам, но и обеспечить достижение бизнес-целей компании через осознанное управление рисками.

Вернуться к списку экспертиз

Подписаться

Подписаться