Экспертиза

5

августа

2022 год

2022 год

Критичная не равно критическая. О новых требованиях Банка России к операционной надёжности

Алёна Игнатьева

Старший консультант STEP LOGIC

В конце апреля Банк России опубликовал два новых положения, описывающих требования к операционной надёжности в целях обеспечения непрерывности банковских и финансовых услуг для кредитных организаций — 787-П от 12.01.2022 и для некредитных финансовых организаций — 779-П от 15.11.2021.

Под действие норм попали кредитные и небанковские кредитные организации, НПФ, страховые и брокерские компании, депозитарии, финмаркеты, биржи. Оба документа начинают действовать с 1 октября 2022 года.

В СТОРОНУ РИСК-ОРИЕНТИРОВАННОГО ПОДХОДА

Указанные положения тесно взаимосвязаны с 683-П и 757-П в части определения защищаемой информации и технологических участков технологических процессов и с 716-П — в части технологических процессов и требований к управлению риском.

Пока неисполнение указанных положений никаких страшных последствий для финансовых организаций не несёт, разве что в ходе надзора может быть выписано предупреждение. Однако, если проанализировать ряд последних законодательных инициатив ЦБ, то можно заметить, что рынок планомерно движется в сторону риск-ориентированного подхода.

Наиболее вероятен сценарий, при котором в перспективе двух-трёх лет для всех финансовых организаций будет введён риск-профиль, содержащий в себе оценки аудиторов и ЦБ, показатель доли несанкционированных переводов, жалоб клиентов и информацию о компании в СМИ. На его основе будут формироваться требования к размеру резервов, которые организация должна сформировать. Чем выше риск-аппетит, тем их объём будет больше. В этом случае невыполнение требований к операционной надёжности может послужить одной из причин для увеличения размера резервов.

НОВОЕ ОПРЕДЕЛЕНИЕ — КРИТИЧНАЯ АРХИТЕКТУРА

Положения 787-П и 779-П вводят новое определение — критичная архитектура (не путать с критической информационной инфраструктурой в терминах 187-ФЗ «О безопасности критической информационной инфраструктуры»), элементы которой должны учитываться и контролироваться финансовой организацией.

И если для критической информационной инфраструктуры достаточно учитывать ПО, оборудование, линии связи и базы данных, то в рамках критичной архитектуры необходимо иметь детальное описание технологических процессов и технологических процессов входящих в них технологических участков. Формулировка получается запутанная, легче объяснить её на примере. В приложении к 787-П есть одиннадцатый технологический процесс — дистанционное банковское обслуживание. Одним из технологических участков этого процесса является учёт совершённых операций. Учёт операции, в свою очередь, тоже состоит из процессов, которые организация должна описать (в какие формы, заносится та или иная информация, куда дублируется, какие контроли проходит и т. д.).

Кроме этого, нужно контролировать людей, не только сотрудников, непосредственно обеспечивающих защиту информации, но и других участников этого процесса, в том числе подрядчиков. И если с уборщицей тётей Машей всё просто: достаточно не пускать её одну в серверную и не разрешать вносить туда ведро с водой, то контроль подрядчиков, имеющих логический доступ к инфраструктуре, часто выполняется формально. Ярким примером такого подхода является взаимодействие со сторонними разработчиками. Контроль кода и ограничение доступа, как правило, выполняют только крупные компании, в то время как в небольшом бизнесе разработчики зачастую получают постоянный, практически бесконтрольный доступ в рабочий контур. Что они там делают, проверяет в лучшем случае система DLP, которая есть только у небольшого процента организаций. Про поставщиков SMS/PUSH-сервисов обычно тоже не задумываются, несмотря на то что те имеют прямой доступ к информации, содержащейся в уведомлениях (информация об операциях, остатке на счёте, одноразовые пароли и т. п.) и контактным данным клиентов.

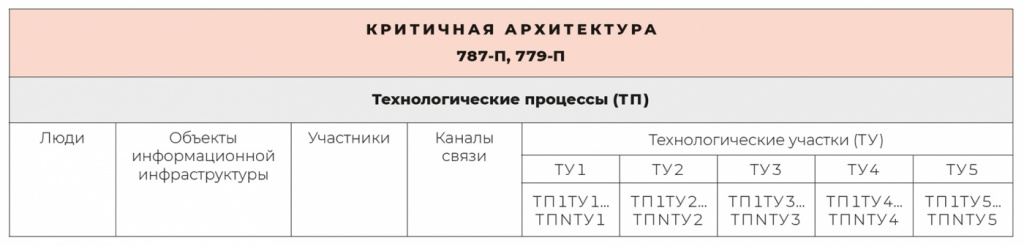

Схематично критичную архитектуру можно изобразить следующим образом (рисунок).

Рисунок. Схематичное изображение критичной архитектуры

Состав объектов информационной инфраструктуры определён в национальном стандарте ГОСТ Р 57580.1-2017 и включает:

- аппаратное обеспечение;

- сетевое оборудование;

- сетевые приложения и сервисы;

- серверные компоненты виртуализации, программные инфраструктурные сервисы;

- операционные системы, СУБД, серверы приложений;

- АС и приложения, реализующие технологический процесс.

Об участниках технологических процессов я уже упоминала выше — это вовлечённые в процесс иные кредитные и некредитные финансовые организации, а также поставщики услуг (провайдеры, хостеры, поставщики услуг технической поддержки, операторы услуг информационного обмена и т. п.).

В область действия положений 787-П и 779-П попадают только каналы связи, по которым осуществляется передача защищаемой информации (сведений, содержащихся в распоряжениях, персональных данных, информации, необходимой для авторизации клиентов и удостоверения их прав, ключевой информации, информации о совершённых операциях). К ним можно отнести каналы связи между сервисами организации и клиентами, кредитной организацией и банками-корреспондентами, Банком России (в рамках его платёжной системы), операторами платёжных систем, удостоверяющим центром, предоставляющим ключи для аутентификации. А вот канал связи, который используется организацией для направления сведений в ФОИВ (например, сведения о работниках в ПФР или сдачи отчётности в налоговую), под действие положений не попадает.

Технологических участков для каждого процесса всего пять:

- идентификация и аутентификация клиентов;

- подготовка, приём и передача электронных сообщений;

- удостоверение права клиентов распоряжаться денежными средствами либо активами;

- осуществление операции и её учёт;

- хранение электронных сообщений и информации об осуществлённых операциях.

НАБОР ДОКУМЕНТОВ

Отмечу, что для каждого технологического процесса требуется не только детальное описание, но и целый набор документов, часть из которых хоть и не заявлены в положениях, но явно вытекают из требований:

- документ, определяющий целевые показатели операционной надёжности;

- документ, определяющий методику фиксации, контроля и анализа показателей деградации технологических процессов;

- порядок учёта и контроля критичной архитектуры;

- порядок управления критичной архитектурой на всех стадиях жизненного цикла;

- политика управления рисками информационной безопасности и информационных систем, в том числе при взаимодействии с поставщиками услуг;

- методика сценарного анализа в части возможной реализации информационных угроз;

- документы, описывающие организационные и технические меры в отношении работников и подрядчиков, связанные с возможностью злоупотребления предоставленными полномочиями доступа;

- правила взаимодействия с участниками технологических процессов в части актуализации информации об информационных угрозах;

- документы, содержащие описание мер, направленных на реализацию требований к операционной надёжности;

- модель угроз в отношении критичной архитектуры.

ДО 1 ОКТЯБРЯ

Таким образом, чтобы полноценно выполнять требования положений 787-П и 779-П, до 1 октября финансовым организациям необходимо:

- провести инвентаризацию и актуализацию технологических процессов, возможно, скорректировать существующие процедуры учёта и контроля активов;

- разработать/актуализировать большой объём внутренних нормативных документов, часть требований к которым являются новыми даже для кредитных организаций, которые уже привели свою деятельность в соответствие положению 716-П;

- назначить ответственных лиц для организации процесса управления риском операционной надёжности, с учётом возможного конфликта интересов;

- выстроить процессы в соответствии с принятыми документами.

Учитывая приближающийся сезон отпусков, необходимость вовлечения в эти задачи работников практически всех подразделений, а также непростую процедуру согласований в финансовых организациях, лучше не откладывать эти работы в долгий ящик.

Вернуться к списку экспертиз

Подписаться

Подписаться